先日、書いた記事の続きになります。

考え事:証券口座乗っ取り 20025.05.02

私は、家族含め、「証券口座乗っ取り」被害は受けておりません。

この乗っ取りはいろんな手法での攻撃を使っているとは思うのですが、

フィッシングメールなどもあまり見た経験がありませんでした。

今日、たまたま、「フィッシングメール」を見つけたので、

それを記事にします。

メールソフトでのフィルタにひっかかる

各メールソフトがどのようなフィルターで、「迷惑メール」と仕分けしているのかはわかりません。

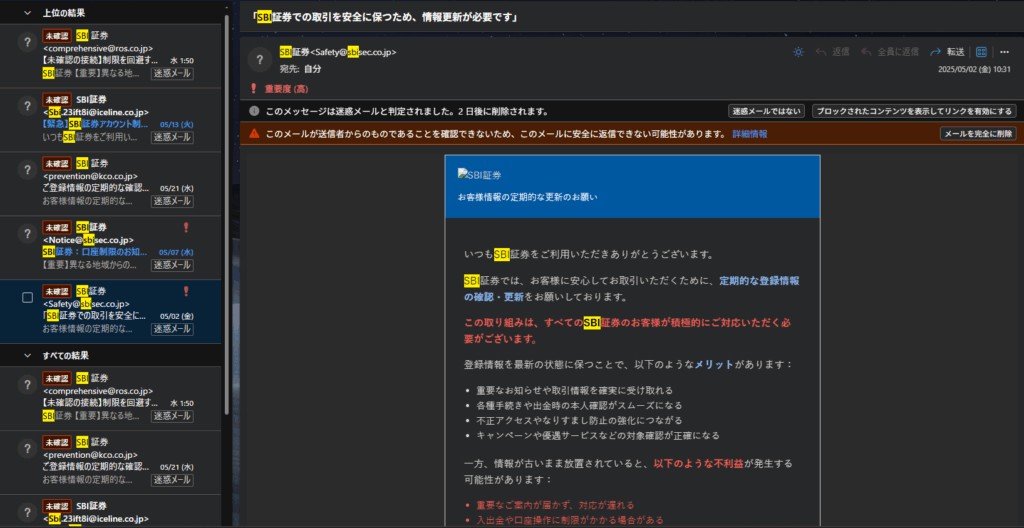

実際のメール画面は以下の通りです。

画像はoutlookというメールソフトのメール受信(迷惑メールフォルダ内)になります。

右のメールのリストで、送信元のアドレス(@に続くアドレス)では、まったくSBI証券とは別物です。

しかし、中には正常な@sbisec.co.jpが使われているものがあります。

で、この正常アドレスを装っているメールのどこを見ればわかるか気になったのでメールのヘッダを見てみます。

送信元メールアドレスの偽装を調査

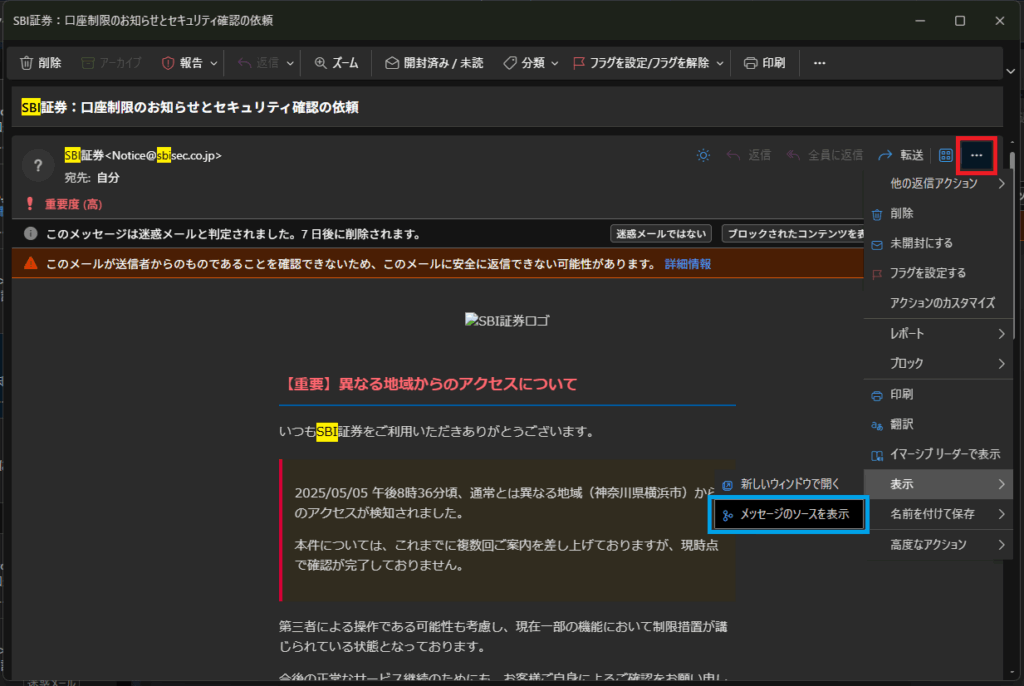

メールヘッダの確認方法 ※outlook想定

※実際にメールを見つけた場合は、メール内のリンクへはアクセスしない方が良いです。

該当のメールを選択しプレビューウィンドウに表示された状態で説明をします。※下の画像

①画面の⇒の赤枠[…]をクリックすると、プルダウンメニューが表示されます。

②プルダウンメニュー内の[表示] > [メッセージのソースを表示]をクリックします。※水色枠

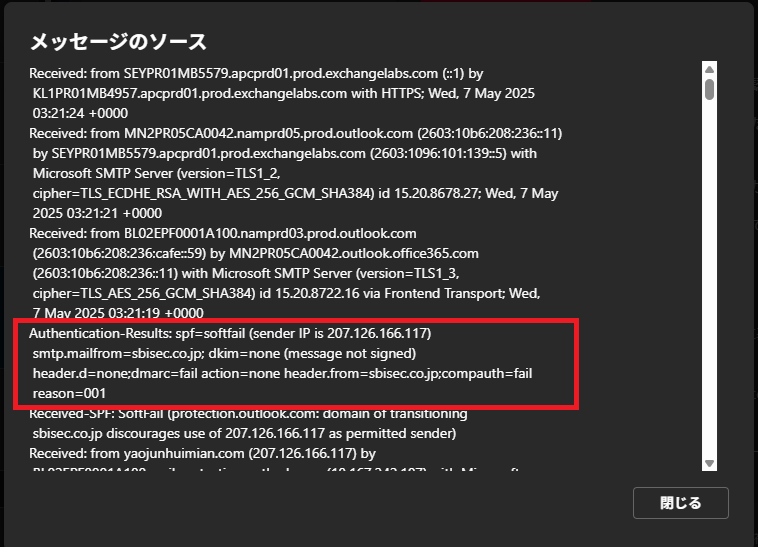

③表示されたメっセージのソースは以下の通り。

赤枠部分は、メール送信元が正規のドメイン(@sbisec.co.jp)から贈られたものであるかを確認するための認証結果が表示されています。

この認証に失敗しており、送信者のド面を偽装している状態です。

④さらに赤枠の3行下のメッセージにReceived:を確認すると…

from yaojunhuimian.com (207.126.166.117) byという記述があります。

Redeivedヘッダは、メールが通過したサーバーの履歴が上から順に追加される仕組みです。

そのため、最上位に記載されているアドレスが正規ではない場合、偽装されています。

訓練が必要

幸い、このようなヘッダ情報を見ないとわからないようなことも、

メールソフトが仕分けしてくれています。※いつのバージョンから採用されたかわかりません。

webメールでも分類されているので、サーバー上で受信時に振り分けていると思われます。

会社などでは、定期的に標的型メールの訓練が実施されていると思います。

僕の経験では、迷惑メールでも質の悪いような訓練メールが実施されている企業もありました。

しかし、IT分野で働く人間でありながら(数十年のベテラン)、質の悪い訓練メールを開いていました。

これにはびっくりしましたが、その後、僕が転職をした場合、

その職場での訓練メールは、各グループ長がメンバーごとに書き換えているようで、

かなりピンポイントの内容で訓練メールが送られてきて、思わず開いてしまったことがあります。

詐欺には注視しているという自信があったのですが、

ひっかかってしまい悔しかったのを覚えています。

これ以降は一回も引っかかったことはありませんが、もっと巧妙になれば、

いずれ引っかかると思います。

いまはAIが非常に優秀ですので、AIを利用すれば、簡単に騙されると思います。

というわけで、今日はたまたまフィッシングメールを見つけたので記事にしました。

メール内のリンクからはアクセスしないが、まず防御の第一歩だと思います。

では、また。